ローコード開発コラム

ローコード開発を行う際に

必要となるセキュリティ対策

働き方改革やDX(デジタルトランスフォーメーション)の推進、コロナ禍などの影響で、

日本でもブームといって良いほど注目を浴びている「ローコード開発プラットフォーム」。

世界的に見ても、「GAFAM(ガーファム)」がローコード開発に注目して開発企業の買収や自社開発を進めてきたこと、

国内外の調査会社などがローコード/ノーコードの市場や導入状況について「拡大」を

予測していることなどから、将来性の高い分野だといえます。

実際にローコード開発プラットフォームを利用して開発されたアプリケーションが続々とリリースされ、利用されています。

ただ、ほかのシステムやツールなどと同様、利用に際しては情報セキュリティへの対策が求められます。

では、どのような点に注意すれば良いのでしょうか?

このページでは、ローコード開発プラットフォームを利用する上で知っておきたいセキュリティ対策について解説いたします。

クラウドにおけるセキュリティリスク

ローコード開発プラットフォームには、オンプレミス環境で利用するタイプと、クラウド環境で利用するタイプがあります。

「オンプレミス環境」は社内ネットワークだけにつないで利用できるため、インターネットに接続され、不特定多数のユーザーがアクセスする「クラウド環境」に比べて情報セキュリティリスクが低く、セキュアだと考えられます

ここでは、クラウド環境における3つのセキュリティリスクをご紹介いたします。

情報漏えい

クラウド環境上の機器やアプリケーションなどに脆弱性があったり、ユーザー側の設定が適切でなかったりした場合に、外部のサイバー攻撃者による攻撃を受けて不正アクセスされ、情報が漏えいするリスクがあります。

窃取される情報の例としては、クラウド上に格納していた業務データや機密情報、顧客情報、クラウドサービスを利用するためのID/パスワードなどが挙げられます。

業務データや機密情報が競合他社に渡れば競争力が低下する恐れがありますし、顧客情報が漏えいすれば顧客に迷惑をかけたり信頼が失墜したりするでしょう。もし、情報漏えいが原因で顧客に金銭的な被害が発生すれば、補償が求められたり賠償責任問題にまで発展したりする恐れもあります。ID/パスワードが窃取された場合は、悪意のある第三者によって勝手にクラウド上の設定を変更されたりクラウド上のデータを漏えいさせられたりする可能性もあります。

また、近年では、窃取したデータをダークウェブなどで販売されたり、一部を公開した上で、「残りのデータを公開されたくなければ金銭を支払え」と身代金を要求される事例も報告されています。

外部ではなく、社内の従業員や退職した元従業員などによる内部犯行によって情報漏えいが引き起こされる場合もあります。自身が利用している(していた)正規のアカウント情報を悪用して、重要データなどを窃取するパターンです。この場合も、上記と同様の被害が発生する可能性があります。

データ消失

同様に、脆弱性や設定ミスを突いたサイバー攻撃や内部犯行により、クラウド上に保存していたデータが削除され、消失してしまうリスクもあります。

もしデータが消失すれば、業務がストップする可能性がありますし、それが重要なデータであればあるほど、経営にも影響が出るでしょう。

現代の経営において情報は重要な経営資源の一つです。消失したデータにバックアップがなければ、また一から収集しなくてはならず、2倍の手間と時間がかかります。

システムダウン

脆弱性や設定ミスを突いたサイバー攻撃を受けたり内部犯行が起きたりした際、攻撃者が格納されたデータを狙わず、業務をストップさせる目的でシステムそのものをダウンさせるケースもあります。

攻撃方法としてはDoS攻撃やDDoS攻撃があり、いずれも、標的となるコンピューターに対して大量の処理負荷を与えることで、サービスを機能停止状態へ追い込みます。

この場合、必ずしもクラウドを利用するユーザー企業を狙ったものばかりではなく、クラウドを提供するベンダーの信頼性を低下させるために実施されることもあります。

情報セキュリティの3要素

ここで、情報セキュリティを考える上で基本となる、情報セキュリティの3要素を押さえておきましょう。

JNSA(特定非営利活動法人 日本ネットワークセキュリティ協会)の定義によれば、情報セキュリティの3要素とは、

企業の情報システムを取り巻くさまざまな脅威から、情報資産を機密性・完全性・可用性(3要素)の確保を行いつつ、正常に維持すること

引用元:情報セキュリティの3要素

とあります。

機密性・完全性・可用性のそれぞれについては、以下でご紹介します。

機密性(Confidentiality)

情報セキュリティにおける「機密性」とは、情報にアクセスできる権限を厳重に保護・管理することです。

機密性を高めるためには、アクセス権限を管理するとともに、データを通信する際は暗号化する、情報漏えい防止のためにサイバー攻撃対策を行うなどの手段があります。

完全性(Integrity)

情報セキュリティにおける「完全性」とは、情報が改ざんされたり欠けていたりしない状態を保つことです。

完全性を高めるためには、情報へのアクセスログや改変の履歴を残したり、データを正副2つ保存したり、改ざん防止のためのツールを導入するなどの手段があります。

(Availability)

情報セキュリティにおける「可用性」とは、必要な時にデータを安全に利用できる状態を保つことです。上の「機密性」と「完全性」が保たれていることが前提です。

可用性を高めるためには、システムを二重化する、BCP(事業継続計画)を行う、データのバックアップを取っておく、UPS(無停電電源装置)を採用するなどの手段があります。

オンプレミス環境で可用性を保つことも、もちろん可能ですが、クラウド利用すればベンダー側で上記のような対策を実施してくれるため、より簡単に実現できます。

PaaSに必要なセキュリティ対策

本コンテンツのテーマとなっている「ローコード開発プラットフォーム」には、オンプレミス環境とクラウド環境の両方があります。

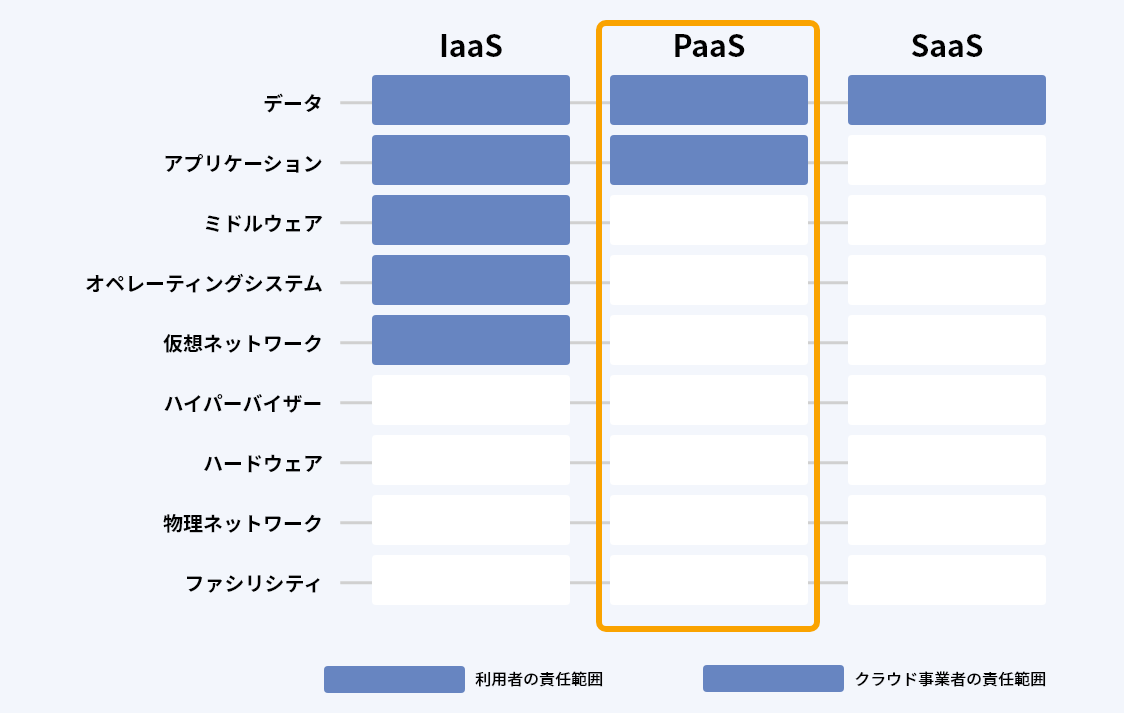

一般的に、クラウド環境を利用形態で分けた際の種類として「IaaS」「PaaS」「SaaS」の3種類に分けられます。

ローコード開発プラットフォームをクラウド環境で利用する場合は、このうちの「PaaS」に該当します。

そこで、ここではPaaSに焦点を当てて、必要なセキュリティ対策を見ていきましょう。

PaaSの責任範囲は?

「IaaS」「PaaS」「SaaS」では、それぞれに提供するベンダーと利用企業であるユーザーとで責任を負う範囲が異なります。セキュリティ対策を実施する責任範囲もこれに準じますので、まずは、この責任範囲の違いを知っておくことが大切です。

スクロールできます

ベンダー側で行うセキュリティ対策

PaaSにおいて、ベンダー側で実施してくれるセキュリティ対策には、「OSやミドルウェアのアップデート」「インフラの保護と保守」などがあります。

OSやミドルウェアのアップデート

サーバや仮想サーバ、ストレージなどにインストールされているOS(オペレーションシステム)やミドルウェアは、ベンダーの責任範囲なので、ベンダー側で管理してくれます。

アップデートもベンダー側で実施してくれるので、脆弱性が放置されるといった事態も避けられます。

ユーザー側は、ただ利用しているだけで常に最新に保たれた状態を享受できます。

インフラの保護と保守

サーバやストレージ、ネットワークといったインフラの運用管理はベンダーが担います。

サーバやストレージが稼働するデータセンターでは、災害時や不審者などの侵入に備え、BCP(事業継続計画)の実施や、カードキーや生体認証による入退室管理、監視カメラの設置、警備員の配置などを実施しています。

ネットワークにおいては、ファイアウォールやUTM(統合脅威管理)、監視などでセキュリティ対策を実施します。

運用管理には保守を伴い、仮に保守を怠るようなことがあれば、障害が起きる可能性が高まります。障害の影響でデータが消失することがあるため、ベンダー側では保守にも力を入れているでしょう。

ユーザー企業で行うセキュリティ対策

一方、PaaSを利用するユーザー企業側で対策しなければならないのは、「ID管理」「Webアプリケーションの保護」「データ管理」「設定管理」などです。

ID管理

ID管理とは、PaaSにログインするためのID/パスワードの管理のことです。

PaaSを利用する従業員の入社や異動、休職、退職などに伴い、ID/パスワードの付与や休止・有効化、削除を行ったり、紐づける社員情報を変更したりなどの管理を行います。

こうしたIDライフサイクルの管理が適切に行わなければ、休職したり退職したりして使われていないIDが従業員や元従業員によって不正に利用されたり、ID情報が漏えいして悪意ある第三者に使用される恐れがあります。その上、こうした悪用の事実にも気が付きにくくなってしまいます。特に、多くの管理者権限が付与された「特権ID」を悪用されると被害が大きくなりやすいため、注意が必要です。

Webアプリケーションの保護

PaaSユーザーは、利用しているPaaS上でWebアプリケーションを利用したり開発したりします。

この時、Webアプリケーションの保護は、ユーザー企業が責任を負います。

特に、Webアプリケーションの脆弱性を突いたサイバー攻撃が懸念されます。

WAF(Web Application Firewall)を活用するなどして、Webアプリケーションを保護しましょう。

データ管理

「インフラの保護と保守」でお伝えした通り、データセンターにおける障害対策やセキュリティ対策は、ベンダー側が担当してくれます。

ただ、万が一に備えて、ユーザー企業側でもデータのバックアップを取っておき、万が一の時はいつでも復旧できるよう、外部ディスクなどに保存して管理しましょう。

設定管理

PaaSに限りませんが、クラウド環境の利用に際して、デフォルトの設定からユーザー企業側で変更できる部分があります。基本的に、初期設定はセキュアなものになっていますが、設定変更がきっかけでセキュリティホールが発生してしまうケースがあります。

すべての設定が意図した通りに行われていれば問題ないのですが、勘違いや操作ミスで思わぬ設定変更がされていたりすると、そこを突いてサイバー攻撃を受ける場合もあります。

たとえば、本来は閉じているべきポートが解放されているようなケースです。

こうしたことが起きないよう、設定そのものも管理する必要があります。

PaaSの責任範囲を理解した上で

ローコード開発プラットフォームを利用しよう

上記では、主にクラウドや、その中でもPaaSにおけるセキュリティ対策について、注意すべきポイントを解説しました。

クラウド環境を構成するハードウェアやソフトウェア(システム)、ネットワークそれぞれの責任範囲が、ベンダー側にあるのか、それともユーザー企業側にあるのかを押さえた上で、セキュリティ対策に強弱を付けて取り組む必要があるでしょう。

ローコード開発プラットフォームには、クラウド環境だけではなく、オンプレミス環境で利用できるものもあります。

クラウド環境を選択した際は、クラウドの種類としては「PaaS」に該当します。上でご紹介したようなセキュリティ対策を中心に実施してください。

自社のセキュリティポリシーや、求める開発環境などを勘案して、最適なローコード開発プラットフォームを選定しましょう。