IPA「中小企業の情報セキュリティ対策ガイドライン」改訂へ テレワークの浸透などを踏まえてアップデート

目次

個人事業主や中小企業経営者も理解すべき指針

情報処理推進機構(IPA)は、個人事業主や小規模事業者を含む中小企業の情報セキュリティ対策の指針として「中小企業の情報セキュリティガイドライン」を公表しています。内容としては、経営者が認識し実施すべき指針を示す「経営者編」と、社内で具体的な対策を実践する際の手順や手法をまとめた「実践編」の二部構成となっています。

2009年策定の第1版以降、デジタルテクノロジーの進化や普及に合わせて随時改訂されており、19年に策定された第3版は、中小企業向けクラウドサービスの充実などの市場環境の変化を踏まえ、大幅な改訂を施しました。専門用語の使用をできるだけ避け、中小企業の経営者がより理解しやすい表現に留意した点も第3版の特徴でした。この頃から、情報セキュリティを重要な経営課題として捉えるべきであるという社会的なコンセンサスが本格的に形成されつつあったと言えるかもしれません。

しかし第3版以降、新型コロナウイルス禍を経て、情報セキュリティを取り巻く状況はさらに大きく変化しています。そこでIPAはガイドラインの改訂に着手し、今年2月、改訂案を公表しました。関連法令の記述を最新のものにアップデートするとともに、中小企業や小規模事業者でも普及が進むテレワーク時のセキュリティ対策やセキュリティインシデント対応について、新たに解説などを追記しています。新規に追加された内容を中心に、改訂案の概要を見てみましょう。

テレワークのセキュリティ対策は3段階で検討を

経営者編では、情報システムの事故が事業そのものの運営にダイレクトに影響し、経営の危機に直結することを改めて強調しています。また、経済産業省とIPAが立ち上げた中小企業向けの情報セキュリティサービスの審査・登録制度「サイバーセキュリティお助け隊サービス」についての情報提供も盛り込みました。全体として、経営者がトップダウンでセキュリティ対策に取り組むことを従来以上に促す改訂内容になっていると言えそうです。

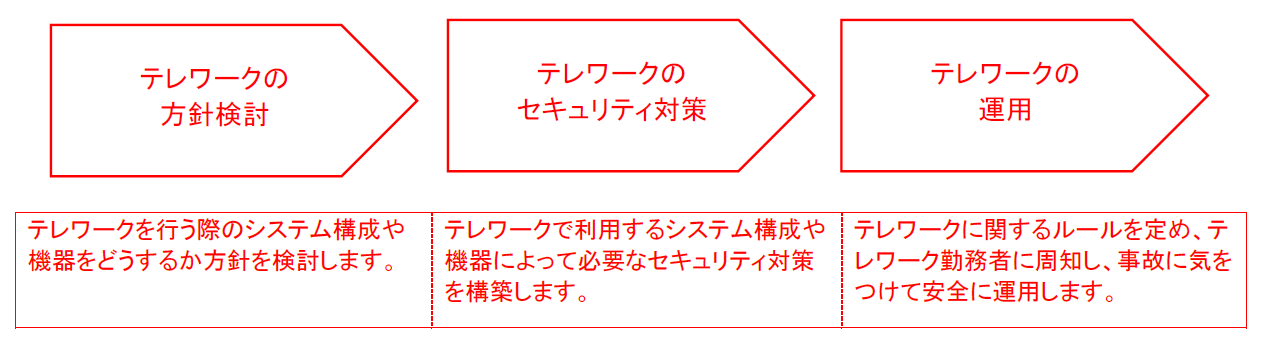

一方、実践編ではテレワーク時のセキュリティ対策とインシデント対応について、かなりのボリュームで新規の内容を追加。テレワークの有効性に触れつつ、従来のような企業内部の管理だけではセキュリティを守ることが難しくなっているとして、3段階に分けたセキュリティ対策の検討を推奨しています。

テレワークのセキュリティ対策は3段階で検討(出典:IPA「中小企業の情報セキュリティ対策ガイドライン第3.1版」)

まず第1段階では、企業としてテレワーク環境をどの程度提供できるか検討し、必要な対応をすべきと指摘。「VPN方式」「リモートデスクトップ方式」、テレワーク端末を従業員が自宅などに持ち帰り社内ネットワークに接続せずに使用する「スタンドアロン方式」、外部の端末からインターネット上のクラウドサービスに直接接続する「クラウドサービス方式」の4方式から自社の状況に応じたシステム方式を検討する必要があるとしています。

第2段階であるテレワークのセキュリティ対策にあたっては、想定される脅威に応じた対策ルールを定めるとともに、「従業員への教育・啓発が必要」だと強調。テレワークの各方式やテレワークを行う場所に応じたセキュリティ対策における留意点、個人所有のPCやスマートフォン、無線LANルーターなどを利用する場合に必要な対応などを解説しています。

第3段階のテレワークの運用については、経営者自身が関与してテレワークのセキュリティに関するルールを規定として定め、事故発生時の対応体制や手順書の作成をすべしとしています。また、テレワークから職場での業務に戻る際の留意点として、以下の2点を例示しています。

・テレワークに利用していたパソコンを職場に戻す前に、あらかじめOSやソフトウェアを最新の状態にし、ウイルス対策ソフトの定義ファイルを最新の状態にしたうえでパソコン内のウイルスチェックを行ってから、職場のネットワークに接続する

・個人所有のパソコンやスマートフォンをテレワークに利用していた場合、その中に保存された業務データやメールについて、所属先の環境への引き渡しを確認したうえで削除する。個人所有のUSBメモリやハードディスクなどで業務データを持ち運ぶ場合は、紛失しないように注意する

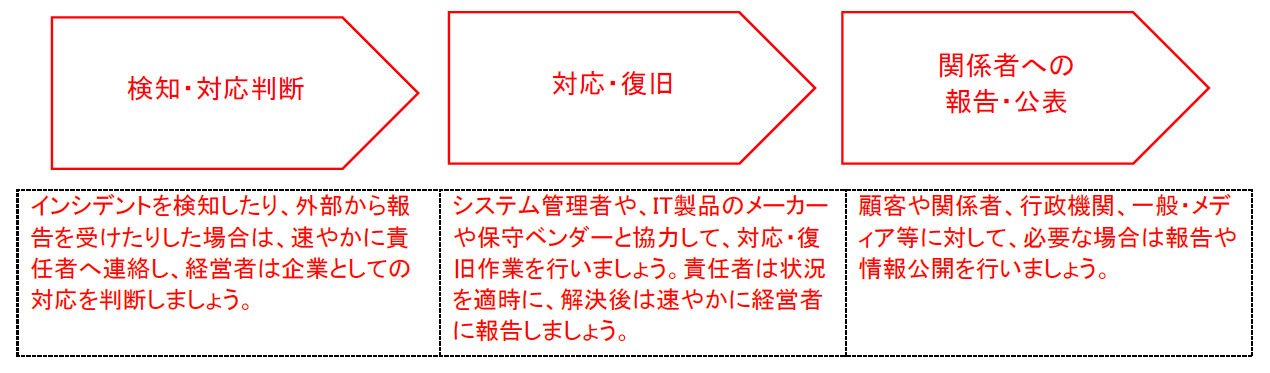

インシデント対応ではベンダーや専門機関との連携も

実証事業と補助事業については、3月31日に公募を開始しました。実証事業は、ローカル5Gなどの新しい通信技術を活用して地域課題の解決を目指すソリューションアイデアの実用化に向けた社会実証を支援サイバー攻撃は年々高度化しており、情報漏えい、改ざん、消失、システム停止などのセキュリティインシデントも増えています。改訂案では、大企業だけでなく「どのような中小企業であってもサイバー攻撃の被害を受ける可能性があります」として、インシデント発生時も、(1)検知・対応判断(2)対応・復旧(3)関係者への報告・公表――という三つの段階に分けた対応が重要になると解説しています。

インシデント発生時も三つの段階を踏んで対応(出典:IPA「中小企業の情報セキュリティ対策ガイドライン第3.1版」)

インシデントを検知するための備えとしては、「常時の監視と保守時の点検の仕組みの構築」や「システム管理者や利用者等が異常に気付くための教育・訓練」が重要であることを指摘。また、対応・復旧の段階では、自社のみで技術的な対応ができないケースも想定されることから、IT製品のメーカーや保守ベンダー、外部の専門機関などとの連携が有効であるとしています。

まとめ

IPAの「中小企業の情報セキュリティガイドライン」改訂案について、新規に追加された記述を中心に改訂内容を見てきましたが、既にテレワークを前提としたセキュリティ対策に取り組んでいる企業も多く、新しい気づきがほとんどなかったと感じる読者は多いかもしれません。それでも、最新の社会状況とビジネス環境を踏まえて、必要なセキュリティ対策や留意点を網羅的に把握できるという点で、こうしたガイドラインの改訂には意義があります。「今さら」と思わずに改訂案の内容に目を通し、改めて自社のセキュリティ対策を点検してみてはいかがでしょうか。

Concept Book

ローコード開発・業務プロセスのデジタル化で豊富な実績を持つintra-martが、お客様のビジネスにどのような効果をもたらすのか、特長や導入効果など製品コンセプトを詳しくご紹介しています。

お困りごとがありましたら、お気軽にご相談頂ければと思います。