4.2. Microsoft Entra ID¶

Microsoft Entra ID をIdP としてSAML 認証を行うための設定例を説明します。

コラム

「Azure Active Directory (AzureAD)」 の名称は 「Microsoft Entra ID」 に変更されました。

詳細については、Microsoft社のドキュメントを参照してください。

4.2.1. 前提条件¶

4.2.2. 設定方法¶

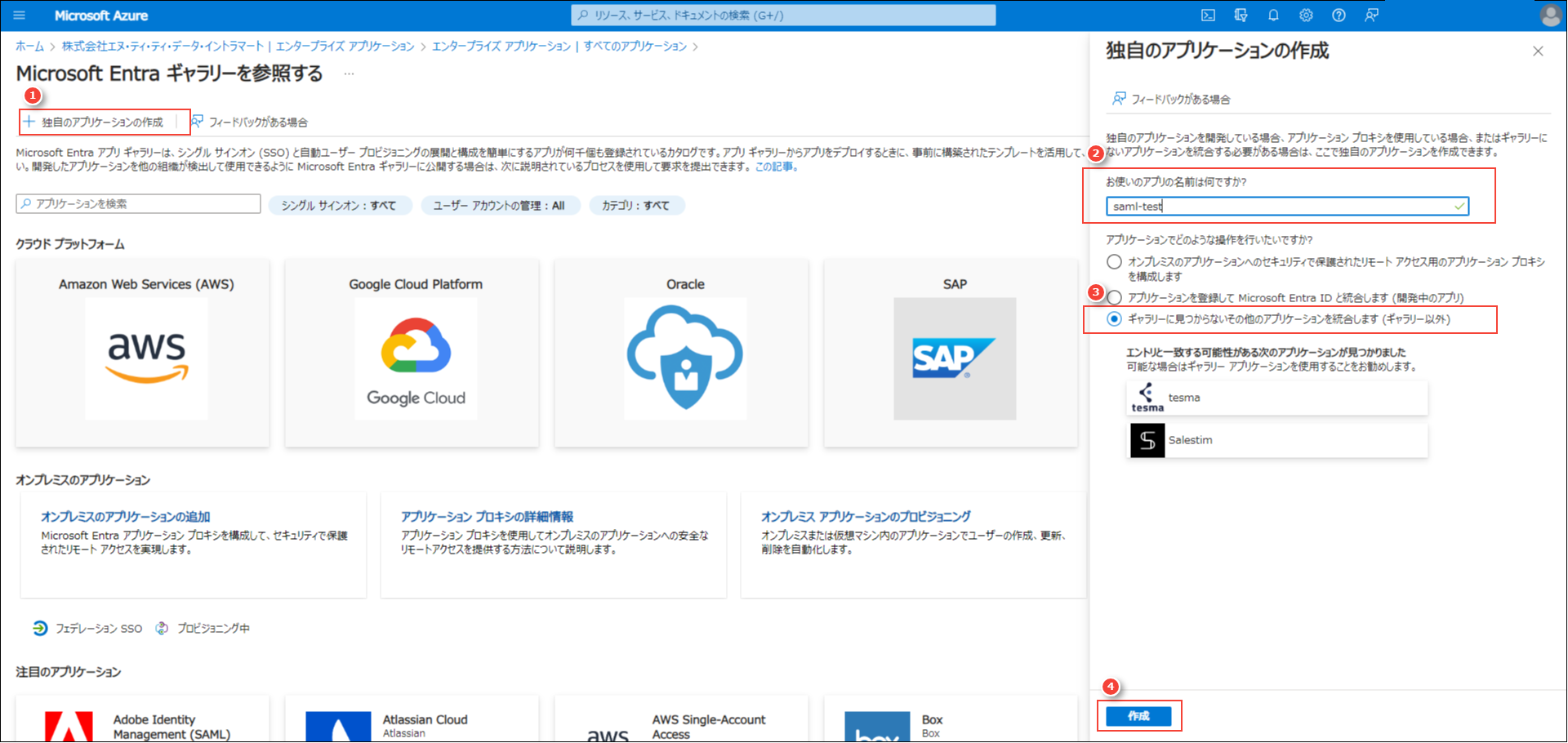

4.2.2.1. Microsoft Entra ID にアプリケーションを追加¶

Microsoft Entra ID の管理画面から intra-mart Accel Platform をアプリケーションとして登録します。「Microsoft Entra ID」→「エンタープライズ アプリケーション」→「新しいアプリケーション」→「独自のアプリケーションの作成」をクリックします。アプリケーションの名前を入力し、「アプリケーションでどのような操作を行いたいですか?」のラジオボタンは「ギャラリーに見つからないその他のアプリケーションを統合します (ギャラリー以外)」を選択して、作成ボタンをクリックします(本書では saml-test と名前を入力)。

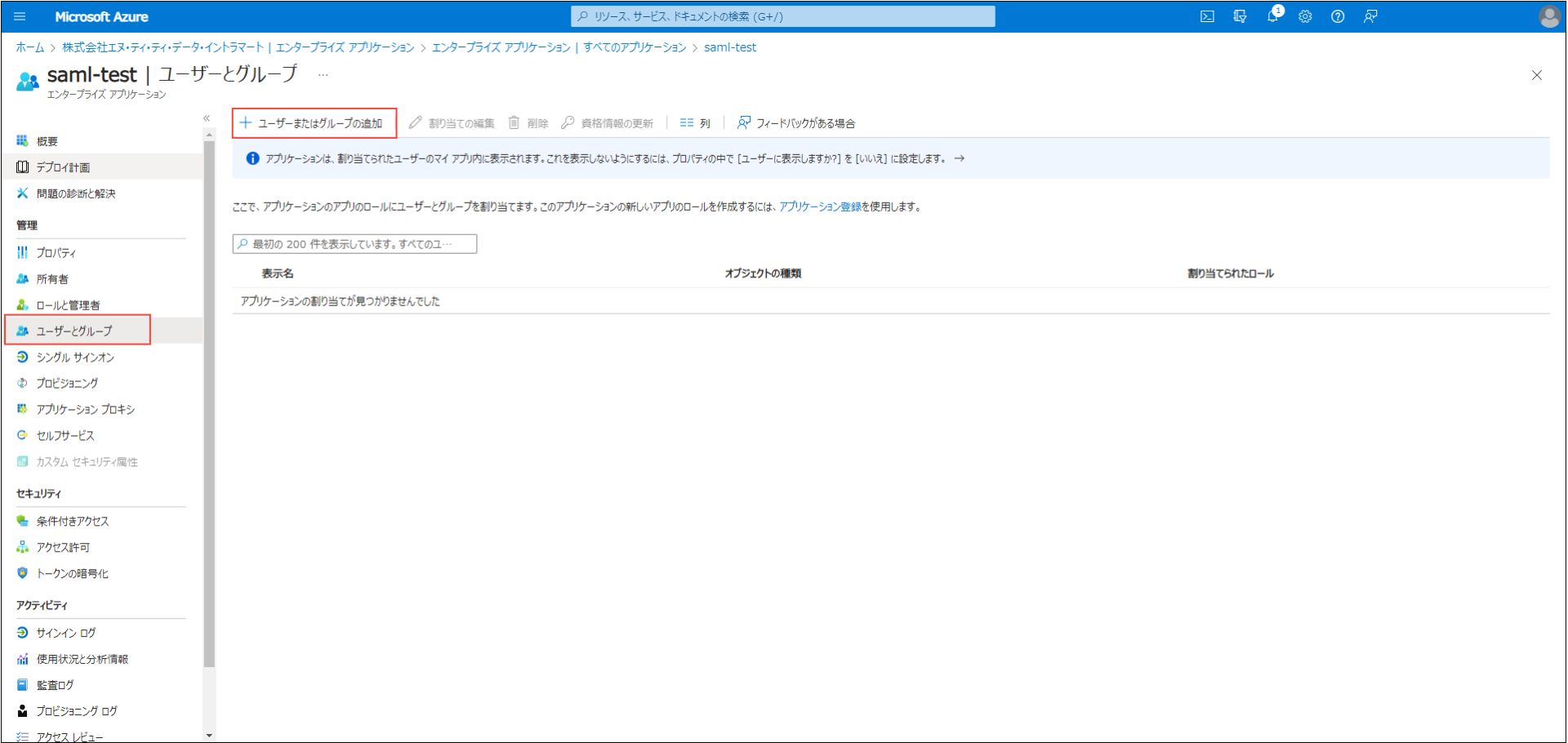

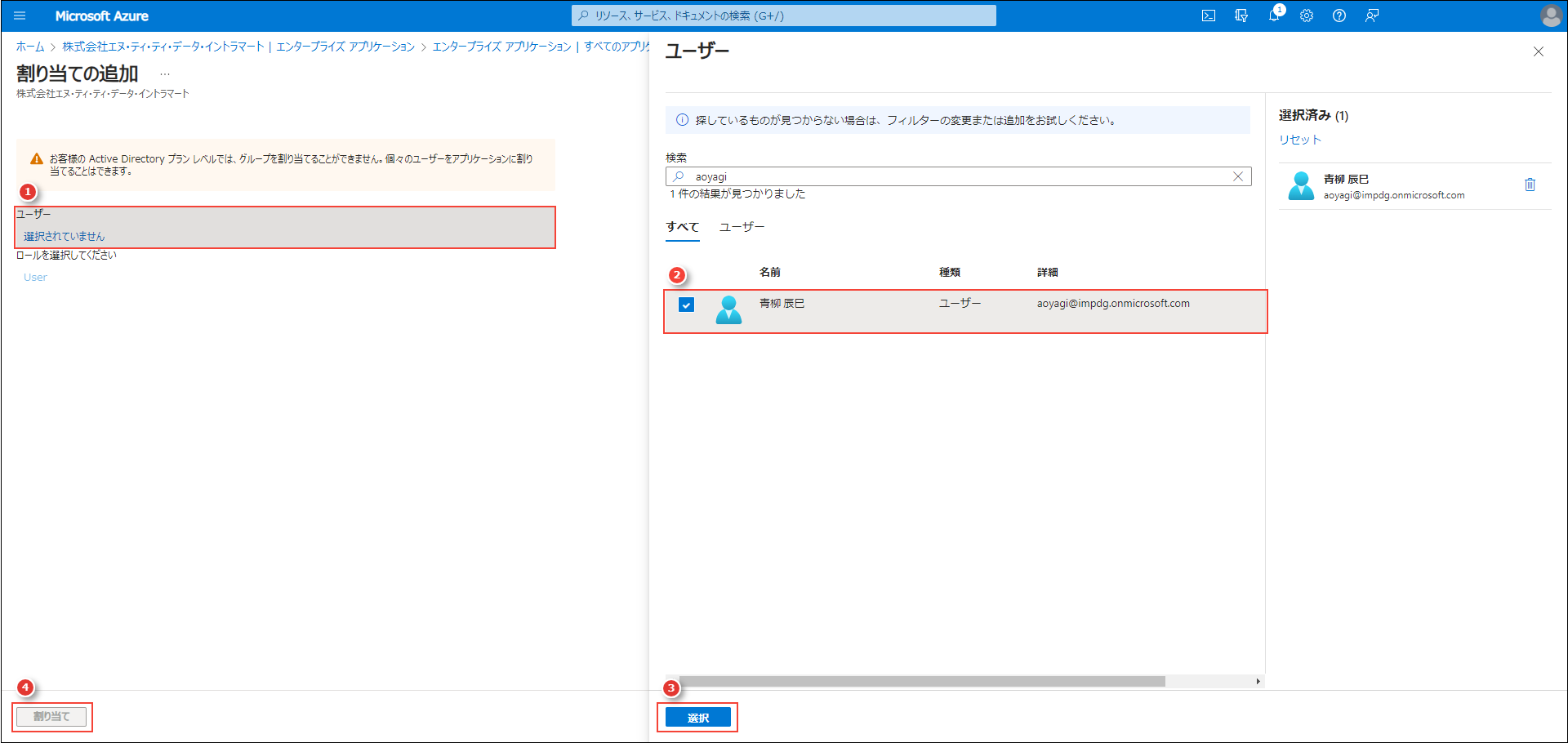

4.2.2.2. 登録したアプリケーションにユーザを割り当て¶

登録したアプリケーションの管理メニューから、SAML認証を利用するユーザを追加します。「Microsoft Entra ID」→「エンタープライズ アプリケーション」→ 登録したアプリケーションを選択 → メニューより「ユーザとグループ」をクリックします。「ユーザまたはグループの追加」ボタンから追加したいユーザを選択します。 「選択されていません」と表示されている箇所をクリックすると、ユーザの検索フォームが表示されるので、割り当てたいユーザを検索し選択します。選択したユーザがいる状態で右下の「選択」ボタンをクリックします。左下の「割り当て」ボタンをクリックします。

「選択されていません」と表示されている箇所をクリックすると、ユーザの検索フォームが表示されるので、割り当てたいユーザを検索し選択します。選択したユーザがいる状態で右下の「選択」ボタンをクリックします。左下の「割り当て」ボタンをクリックします。

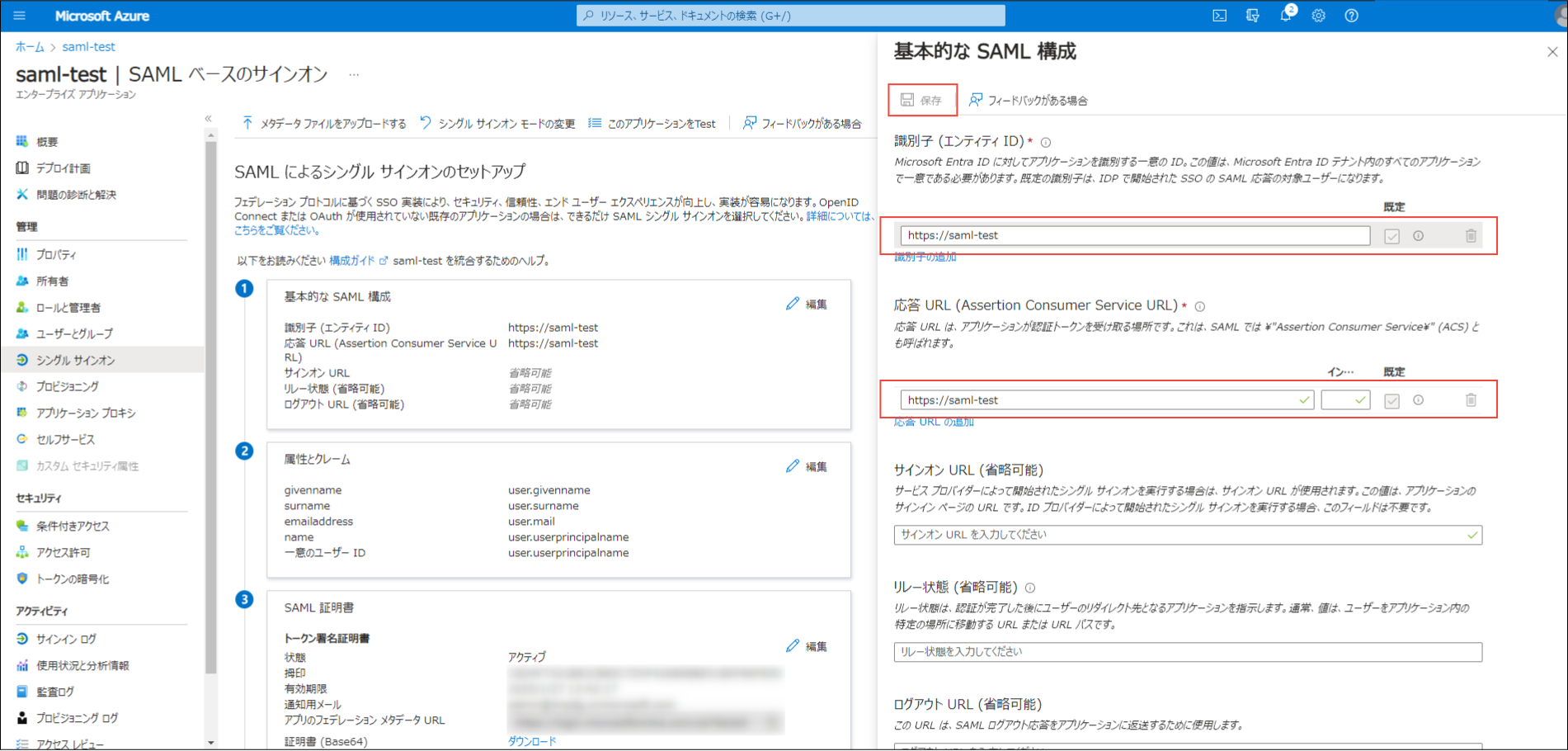

4.2.2.3. 登録したアプリケーションのフェデレーション メタデータをダウンロード¶

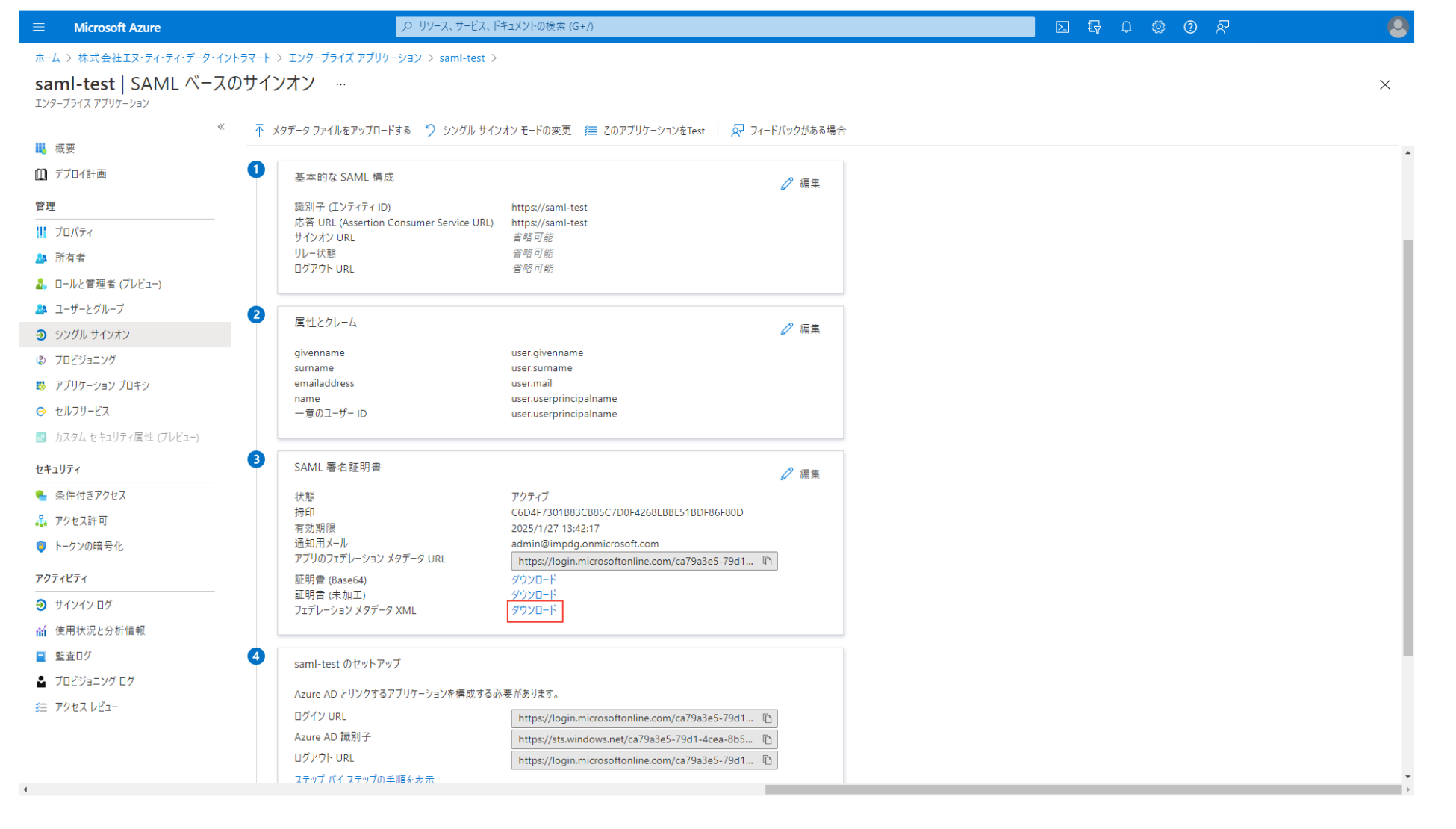

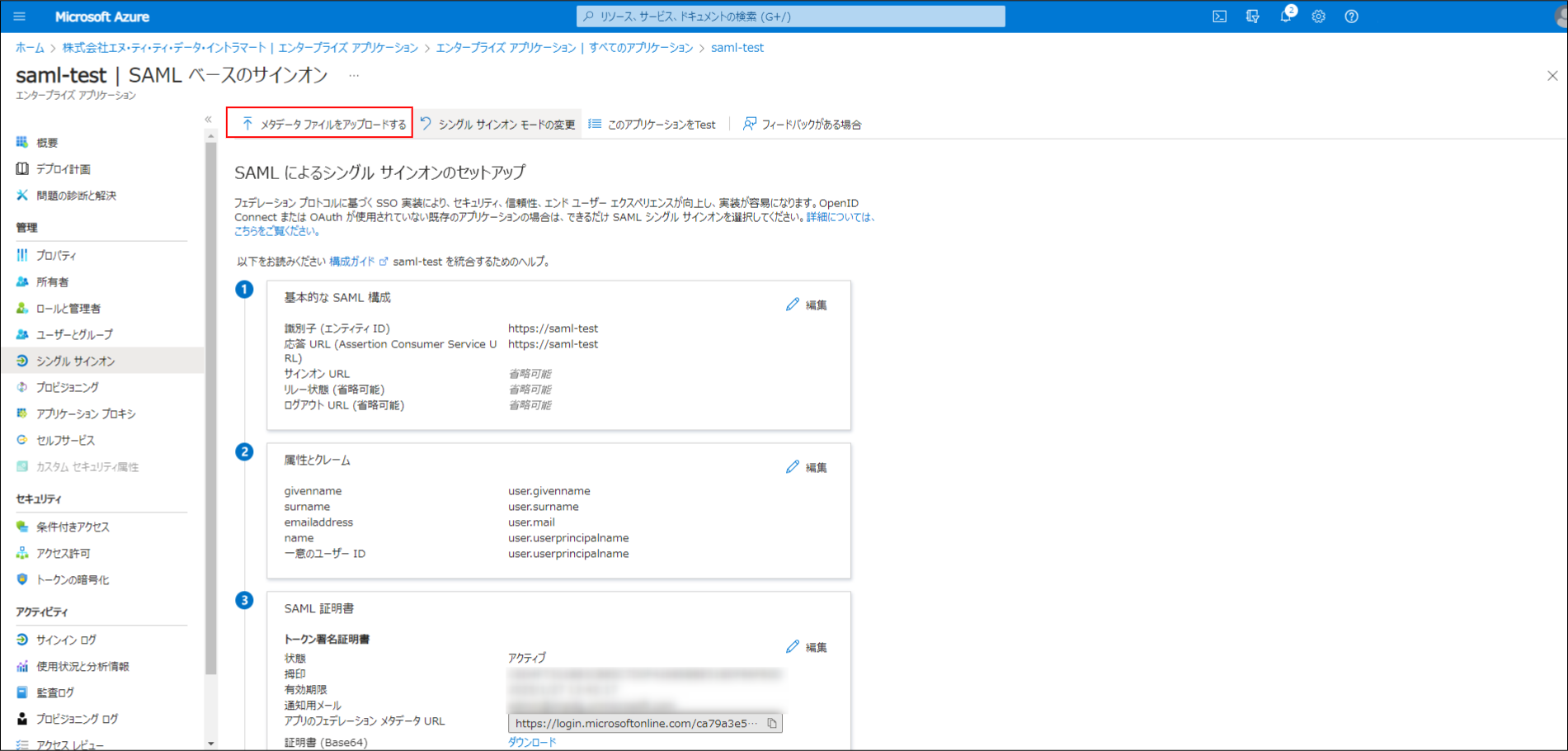

登録したアプリケーションの管理メニューより「シングル サインオン」を選択します。シングル サインオン方式は SAML を選択します。「基本的な SAML 構成」の編集ボタンをクリックします。入力項目「識別子 (エンティティ ID)」と「応答 URL (Assertion Consumer Service URL)」に仮の値を入力して、保存ボタンをクリックします(本書ではどちらも https://saml-test と入力)。コラム

入力項目「識別子 (エンティティ ID)」と「応答 URL (Assertion Consumer Service URL)」の正式な値は、「 Microsoft Entra ID にメタデータをアップロード 」で設定されます。 「SAML 署名証明書」の項目「フェデレーション メタデータ XML」をダウンロードします。

「SAML 署名証明書」の項目「フェデレーション メタデータ XML」をダウンロードします。

4.2.2.4. intra-mart Accel Platform に Microsoft Entra ID を登録¶

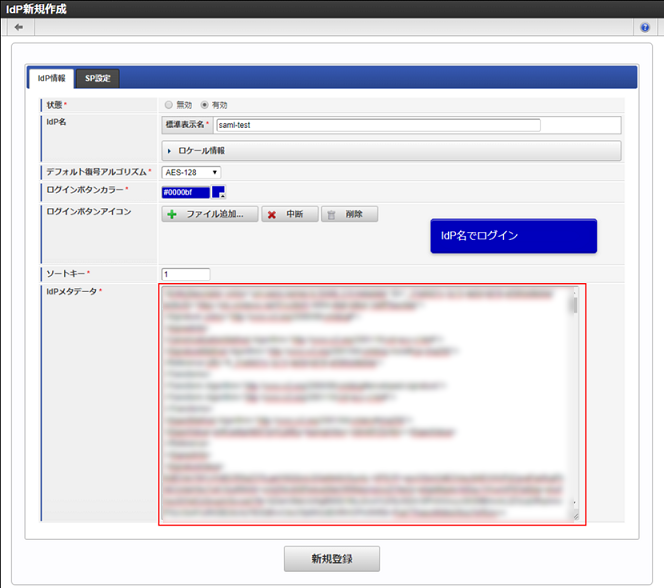

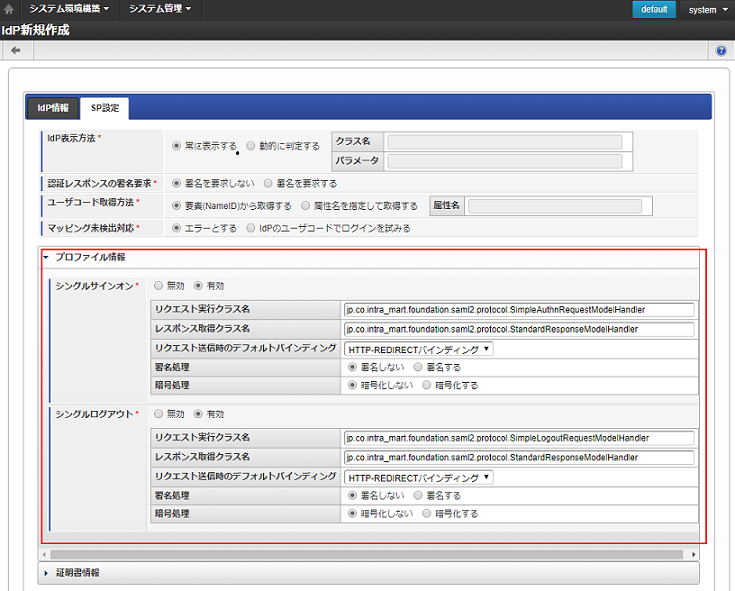

intra-mart Accel Platform にてシステム管理者でログインし、「システム管理」→「SAML認証設定」→「IdP一覧」をクリックします。「新規作成」ボタンをクリックし、新規登録画面に遷移します。「IdPメタデータ」に「 登録したアプリケーションのフェデレーション メタデータをダウンロード 」でダウンロードしたフェデレーション メタデータ XML の内容を貼り付けます。その他必要な項目を入力し「新規登録」ボタンをクリックします。

IdP 新規登録時の設定例(IdP設定タブ)

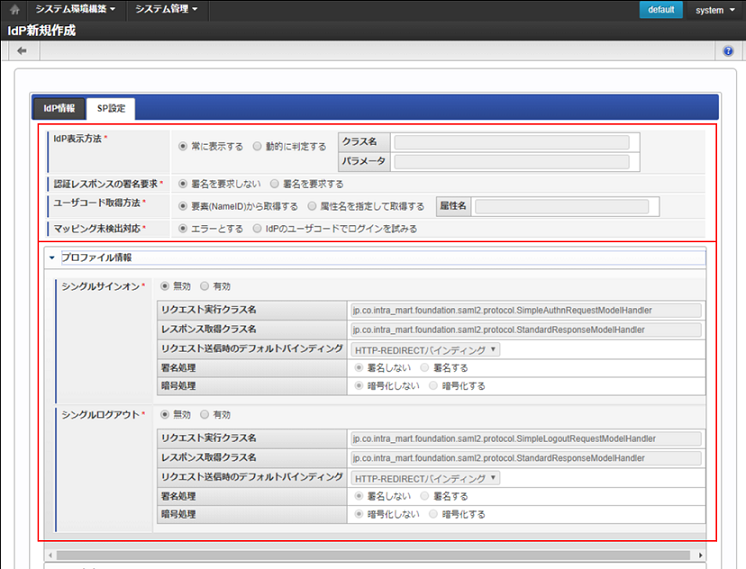

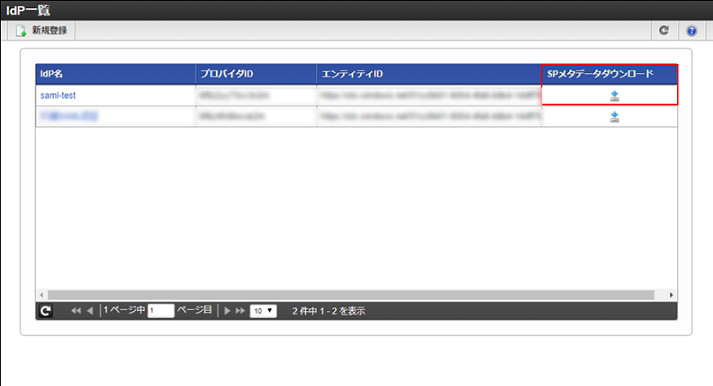

IdP 新規登録時の設定例(SP設定タブ)  IdPを新規登録すると、「IdP一覧」画面に登録したIdPが表示されます。「SPメタデータダウンロード」のアイコンをクリックし、SPメタデータをダウンロードしてください。

IdPを新規登録すると、「IdP一覧」画面に登録したIdPが表示されます。「SPメタデータダウンロード」のアイコンをクリックし、SPメタデータをダウンロードしてください。

コラム

「intra-mart Accel Platform に Microsoft Entra ID を登録」の操作方法は、サイトツアー機能を利用して参照できます。シングルサインオン、シングルログアウトを利用する場合は「SP設定」タブをクリックし、「プロファイル情報」のラジオボタンを「有効」に設定してください。シングルログアウトの詳細は「 シングルログアウトについて 」を参照してください。「 Microsoft Entra ID の暗号処理について 」に記載の通り、暗号処理は「暗号化しない」を選択してください。

4.2.2.5. intra-mart Accel Platform ユーザとMicrosoft Entra ID ユーザをマッピング¶

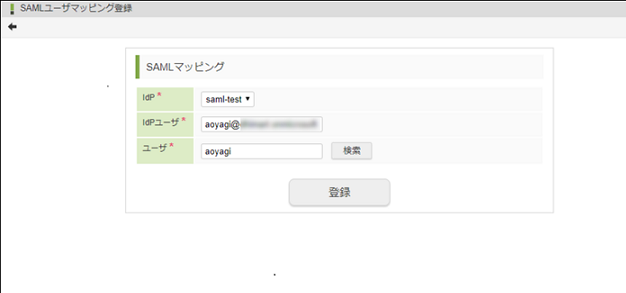

intra-mart Accel Platform にてテナント管理者でログインし、「サイトマップ」→「SAML認証」→「SAMLユーザマッピング(管理)」をクリックします。「新規作成」ボタンをクリックし、以下のように設定し登録します。

新規登録時の設定例

コラム

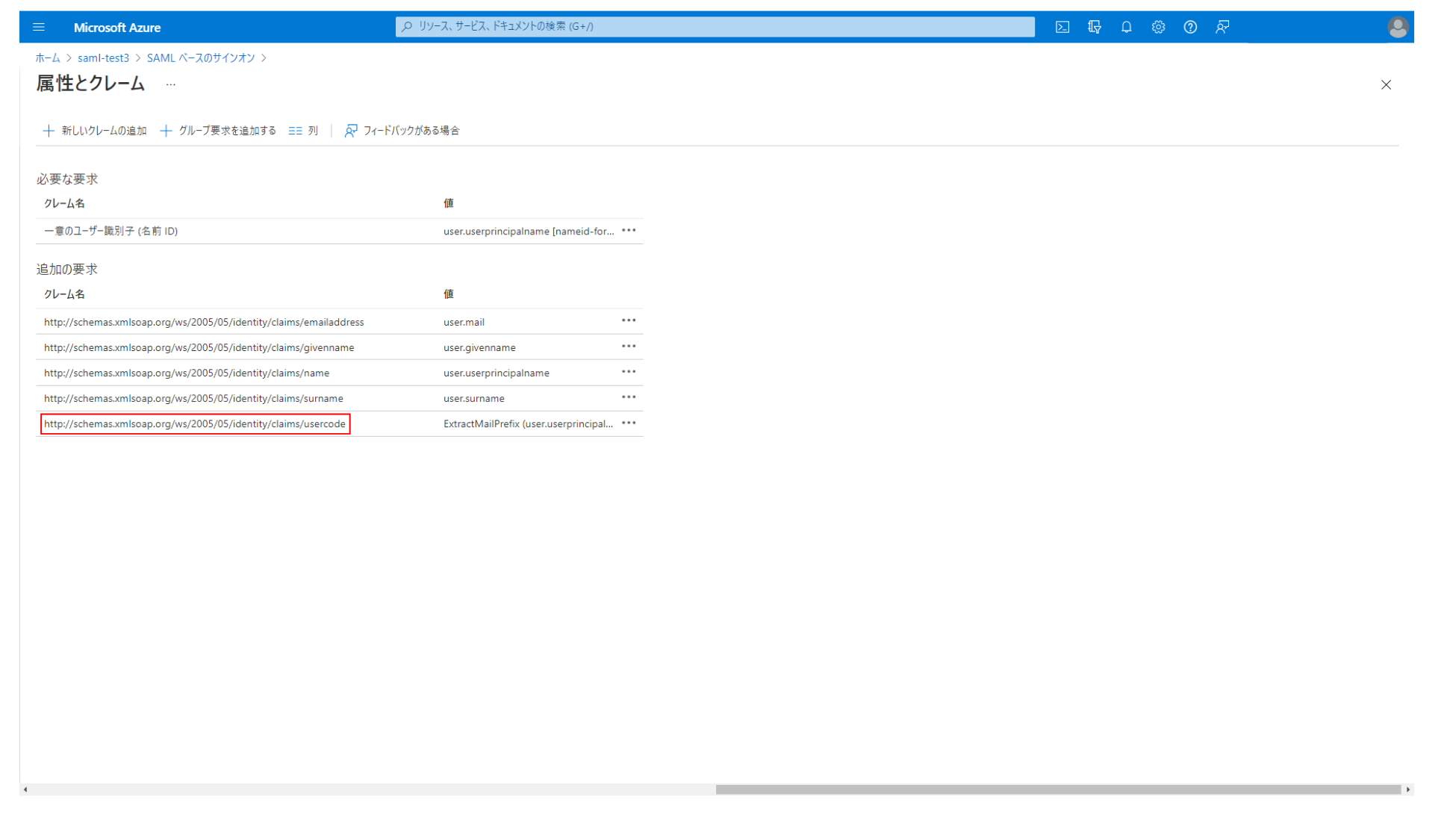

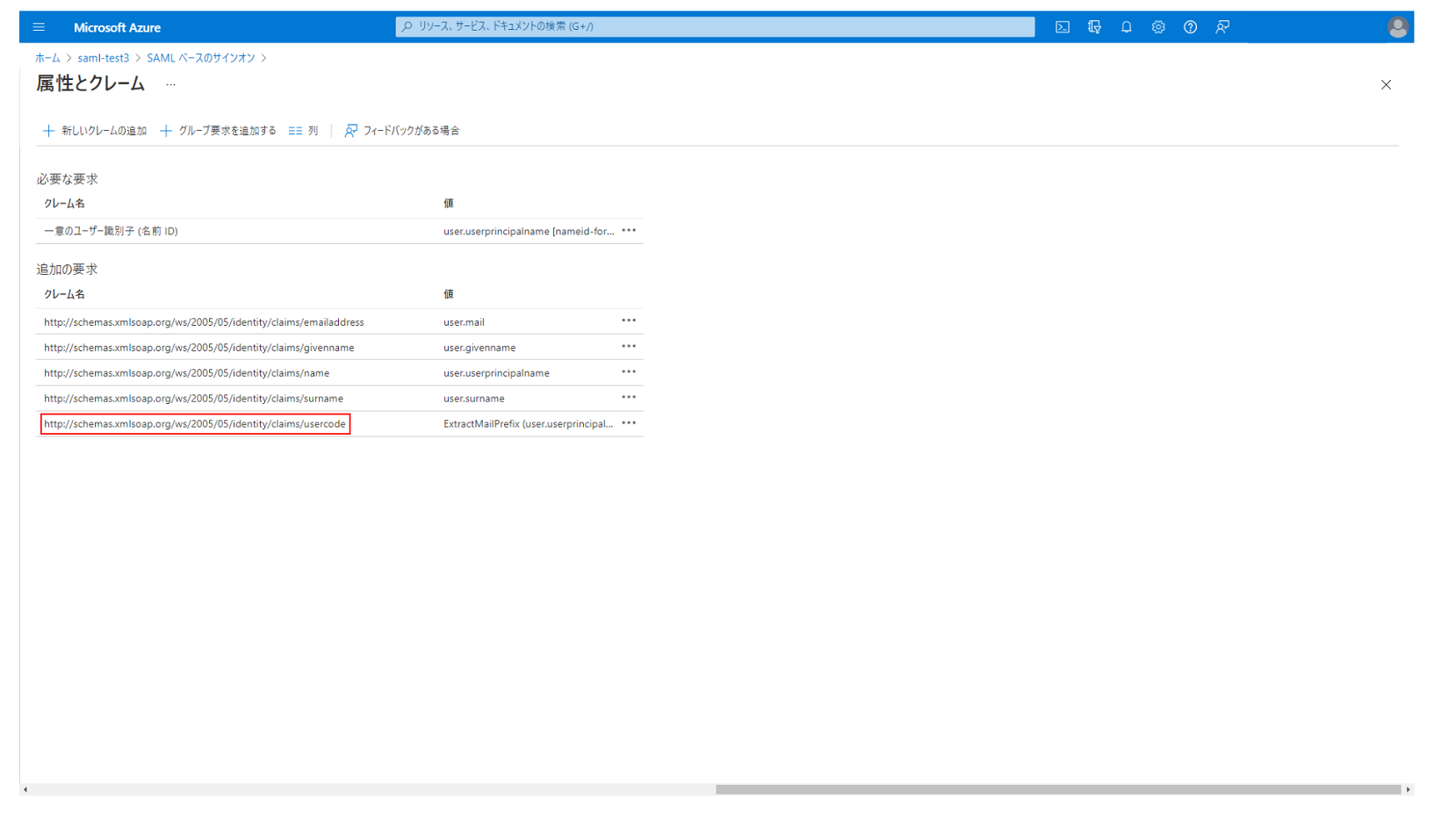

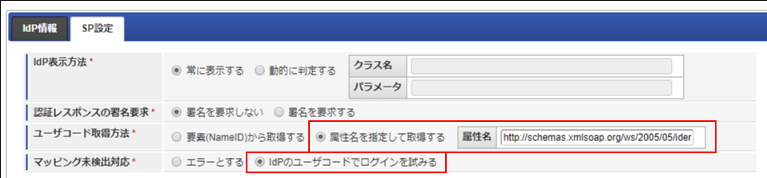

SAML認証後のユーザコード取得方法を変更することで、 「 intra-mart Accel Platform ユーザとMicrosoft Entra ID ユーザをマッピング 」の手順を省略できます。以下の方法を利用するには、Microsoft Entra IDアカウントのメールアドレスの@の前がIMのアカウント名と一致することが前提です。

4.2.2.6. Microsoft Entra ID にメタデータをアップロード¶

Microsoft Entra ID の管理画面から「Microsoft Entra ID」→「エンタープライズ アプリケーション」 で 「Microsoft Entra ID にアプリケーションを追加」 で設定したアプリケーションを検索します。登録したアプリケーションの管理メニューより「シングル サインオン」を選択します。「メタデータ ファイルをアップロードする」を選択し、「 intra-mart Accel Platform に Microsoft Entra ID を登録 」でダウンロードしたメタデータを追加し保存します。注意

4.2.3. Microsoft Entra ID のユーザで intra-mart Accel Platform にログイン¶

上記設定が完了すると、 intra-mart Accel Platform の「一般ユーザログイン」画面に SAML 認証を行うボタンが表示されます。ボタンをクリックすると、Microsoft Entra ID の認証画面に遷移します。アプリケーションに割り当てを行ったユーザの認証情報を入力します。認証に成功すると intra-mart Accel Platform にログインできます。

4.2.4. 注意事項¶

4.2.4.1. Microsoft Entra ID に送信するリクエストの署名について¶

2016年8月現在、 intra-mart Accel Platform からMicrosoft Entra ID に送信するリクエストに署名してもエラーが発生することはありませんが、署名チェックは行われずに無視されます。

4.2.4.2. Microsoft Entra ID の暗号処理について¶

2016年8月現在、intra-mart Accel Platform とMicrosoft Entra ID 間のSAML認証は暗号化に対応していません。IdP新規作成またはIdP更新時にプロファイル情報の暗号処理は「暗号化しない」を選択してください。

4.2.4.3. シングルログアウトについて¶

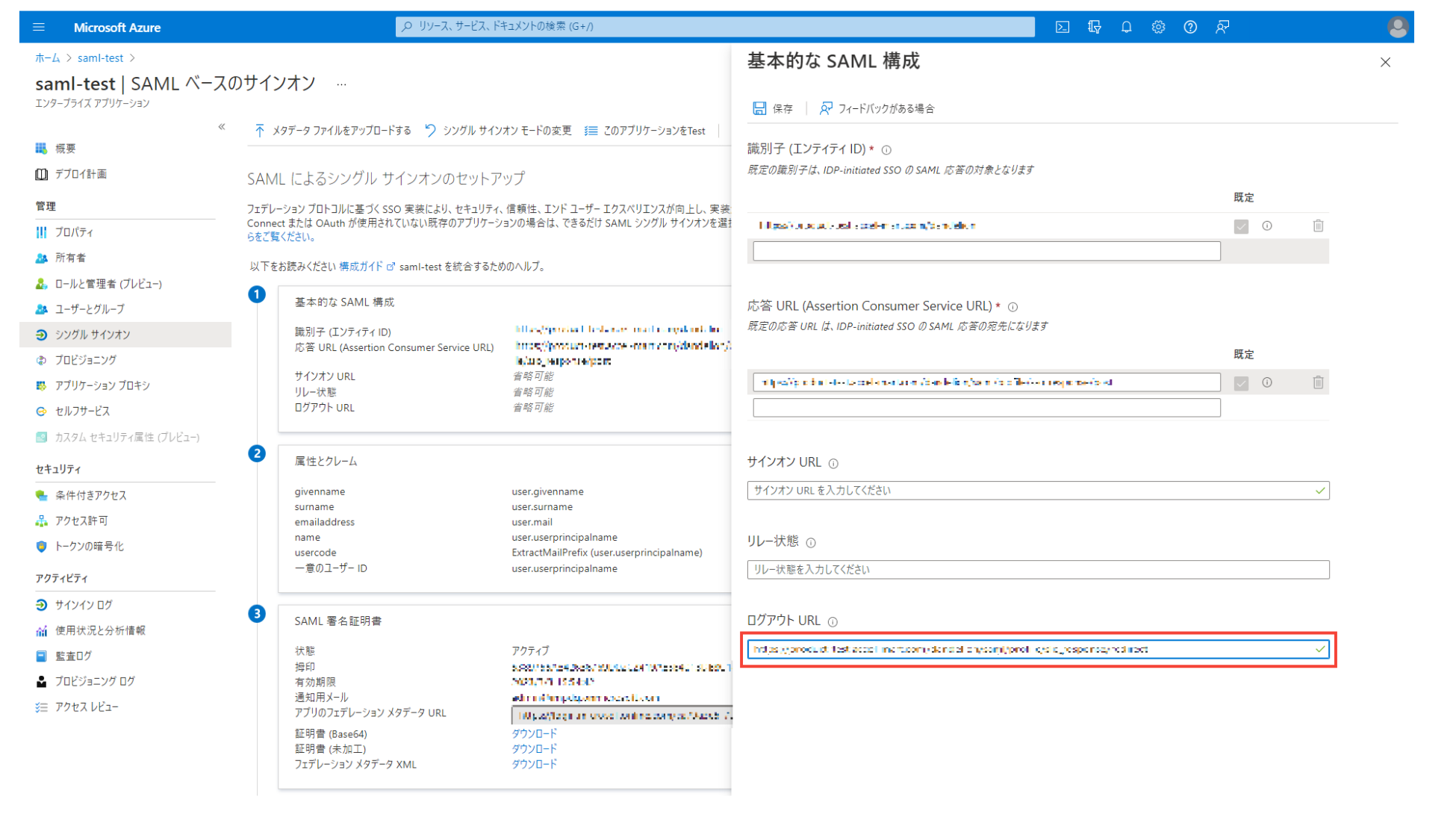

シングルログアウトを有効にするには以下の手順を行います。

1. intra-mart Accel Platform の 「SAML認証設定」 内の画面 「IdP一覧」 のSP設定タブにて、「プロファイル情報」のラジオボタンを「有効」に設定します。 2. 作成したSPメタデータをダウンロードします。3. Microsoft Entra IDにアクセスし、「Microsoft Entra ID」→「エンタープライズ アプリケーション」→ 登録したアプリケーションを選択 → メニューより「シングルサインオン」をクリックします。4. 「基本的な SAML 構成」の編集ボタンをクリックします。5. 入力項目「ログアウト URL」に、ダウンロードしたSPメタデータ内の「Binding=”urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect”」属性をもつ「SingleLogoutService」要素の「Location」属性のURL を設定してください。

2. 作成したSPメタデータをダウンロードします。3. Microsoft Entra IDにアクセスし、「Microsoft Entra ID」→「エンタープライズ アプリケーション」→ 登録したアプリケーションを選択 → メニューより「シングルサインオン」をクリックします。4. 「基本的な SAML 構成」の編集ボタンをクリックします。5. 入力項目「ログアウト URL」に、ダウンロードしたSPメタデータ内の「Binding=”urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect”」属性をもつ「SingleLogoutService」要素の「Location」属性のURL を設定してください。 6. 「保存」をクリックします。

6. 「保存」をクリックします。